안녕하세요, 오늘은 뉴노멀 시대에 가장 뜨거운 이슈인 보안 분야와 관련하여 'Find Your Matching SOC - 조직에 맞는 보안 관제 센터 모델을 찾는 방법'에 대해 안내 하겠습니다.

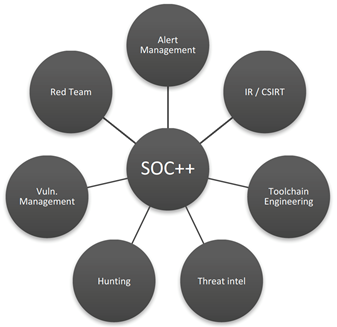

Gartner 보고서에 따르면 SOC(Security Operation Center, 보안관제센터)는 중앙 집중화 되고 통합 된 구조로써 보안 인시던트 예방, 보안 이벤트 모니터링, 탐지 및 대응 기능을 제공하며 다른 비즈니스 조직의 요구 사항을 지원합니다.

다수의 고객들은 SOC 모델을 사용하여 보안에 대한 접근 방식을 공식화하려 하지만 SOC를 구축하고 운영하는 것은 비용이 많이 들고 여러 어려운 사항들이 존재합니다. 하지만 조직은 전략적으로 많은 여러 이유 때문에 SOC를 만들어서 보안 위협으로부터 신속하게 대응할 수 있습니다.

다음은 SOC 모델로 이동하기위한 세 가지 일반적인 동인입니다.

가시성(Visibility)

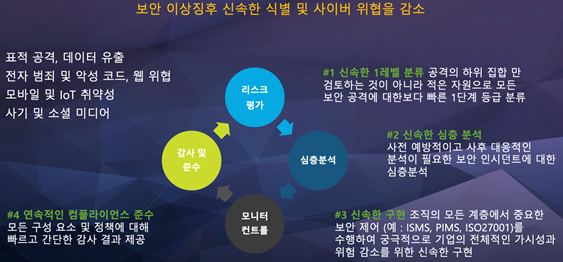

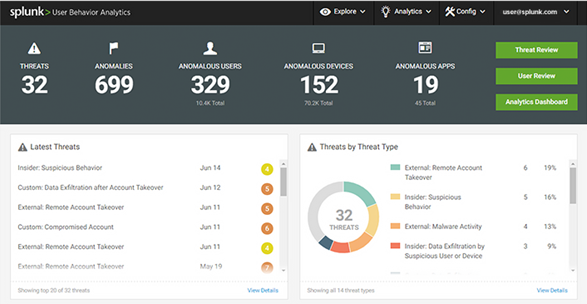

대부분의 조직에서는 많은 보안 솔루션 및 도구를 사용하고 있습니다. 모든 SOC의 핵심 구성 요소 중 하나인 SIEM(Security Information Event Management, 보안 이벤트 통합관리솔루션)은 보안 데이터를 중앙 집중화 하여 위협에 대한 가시성을 향상시키고 고급 분석을 통해 여러 경고(alert)를 높은 정확성을 가지도록 보안 이벤트로 연결함으로써 해커의 전술에 대한 통찰력을 높일 수 있습니다.

최근에는 머신 러닝을 사용하여 보안 사고를 미리 예측하도록 적용되어 효과적으로 빠른 시간내에 자원 효과적으로 보안 이상 징후를 탐지해 내고 있습니다.

결과적으로 가장 중요한 위협을 신속하게 식별하고 예측하여 이로 인해 위협을 탐지하는데 시간과 비용이 단축됩니다.

효율성(Efficiency)

이러한 보안 도구들 대부분은 굉장히 비효율적입니다. 순수한 기술 관점에서 각각의 보안 툴 및 솔루션 투자에 독립된 개인 또는 팀을 할당하는 것은 비용이 많이들 수 있습니다. SOC는 조직들로 하여금 인적 자원 및 기타 자원을 공유하여 효율성을 향상시키고 조직에 반드시 필요한 보안 도구를 구현하도록 하며 보안 투자로부터 궁극적 가치를 도출 할 수 있도록 합니다.

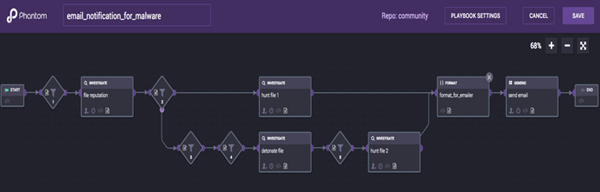

조직의 효율성을 높이는 또 다른 방법은 SOAR (Security Orchestration, Automation, and Response) 도구를 사용하는 것입니다. 이러한 Splunk Phantom과 같은 SOAR 도구를 사용하면 SOC가 위협 분석에 집중하여 조직의 워크플로에서 필연적으로 반복되는 많은 작업을 자동화 및 최적화하여 줄일 수 있습니다.

컴플라이언스(Compliance)

조직의 산업계 규정으로 잘 구현 된 SOC는 컴플라이언스 준수를 입증하는 데 도움이 될 수 있습니다. ISMS(Information Security Management System, 정보보호 관리체계), PIMS(Personal Information Management System, 개인정보보호 관리체계), PCI DSS(Payment Card Industry Data Security Standard) 및 기타 규정에는 민감한 데이터를 보호하기 위한 조항이 포함 되어 있습니다. SOC 설정 내에서 물리적 및 가상 안전 장치를 적용하여 데이터 보호를 용이하게 합니다.

인증제도

인증제도

기업이 주요 정보자산을 보호하기 위해 수립ㆍ관리ㆍ운영하는 정보보호 관리체계가 인증기준에 적합한지를 심사하여 인증을 부여하는 제도

기대효과

정보보호 위험관리를 통한 비즈니스 안정성 제고

윤리 및 투명 경영을 위한 정보보호 법적 준거성 확보

침해사고, 집단소송 등에 따른 사회 · 경제적 피해 최소화

인증 취득시 정보보호 대외 이미지 및 신뢰도 향상

IT관련 정부과제 입찰시 인센티브 일부 부여

인증제도

인증제도

기관 및 기업이 개인정보보호 관리체계를 갖추고 체계적 · 지속적으로 보호 업무를 수행하는지에 대해 객관적으로 심사하여 기준 만족 시 인증 부여

기대효과

개인정보보호 관리체계 구축을 통해 기업이 보유하고 있는 개인정보를 안전하게 관리하고 인증 기업의 대외 신뢰도 향상에 기여

정보보호 및 개인정보보호 관리체계 인증

정보보호 및 개인정보보호를 위한 일련의 조치와 활동이 인증기준에 적합함을 인터넷진흥원 또는 인증기관이 증명하는 제도

정보보호 관리체계 인증

정보보호를 위한 일련의 조치와 활동이 인증기준에 적합함을 인터넷진흥원 또는 인증기관이 증명하는 제도

다음 단계(Next Steps)

SOC를 구축하여 보안에 대한 접근 방식을 현대화하기로 결정했다면, 이것이 보안에 관한 모든 사항을 망라하는 일이 아니라는 것을 깨닫는 것이 중요합니다. 한가지 모델이 아닌 여러 가지 SOC 모델을 고려해야 되고 또한 현재 SOC가 있는 경우 미래의 요구 사항과 일치하는지도 면밀히 살펴 봐야 합니다.

Gartner의 통계에 따르면, 2022년까지 모든 SOC 중 50%가 통합된 인시던트 대응, 위협 인텔리전스 및 위협 헌팅 기능을 갖춘 현대적 SOC로 전환할 것입니다. 이러한 미래 상황을 대비할 수 있도록 Splunk는 Gartner 보고서 "조직에 적합한 SOC 모델 선택"을 라이선스하여 SOC 모델을 가장 잘 파악할 수 있도록 도와줍니다.