>> MITRE ATT&CK App for Splunk으로 보안 위협 탐지하기 (1) 바로가기

분석 필요성: MITRE ATT&CK App for Splunk

고객 중 한 명이 Splunk 내에서 실시간 공격/위협 정보를 MITRE ATT&CK 매트릭스로 시각화할 수 있는지 문의했습니다. MITRE ATT&CK 프레임워크는 훌륭한 참조 포인트이며 시각화를 위해 MITRE ATT&CK Navigator를 활용하는 것이 매우 효과적인 방법입니다. 그러나 모든 조직에 이러한 정보를 지속적으로 조사하고 업데이트할 수 있는 리소스가 있는 것은 아닙니다. 따라서 End-User를 위해 단순하게 유지 및 관리하고 탐지 및 평가 유스케이스 활용에 중점을 두고 이를 Splunk ES 기능과 통합하여 실시간 공격/위협 정보를 시각화할 수 있습니다.

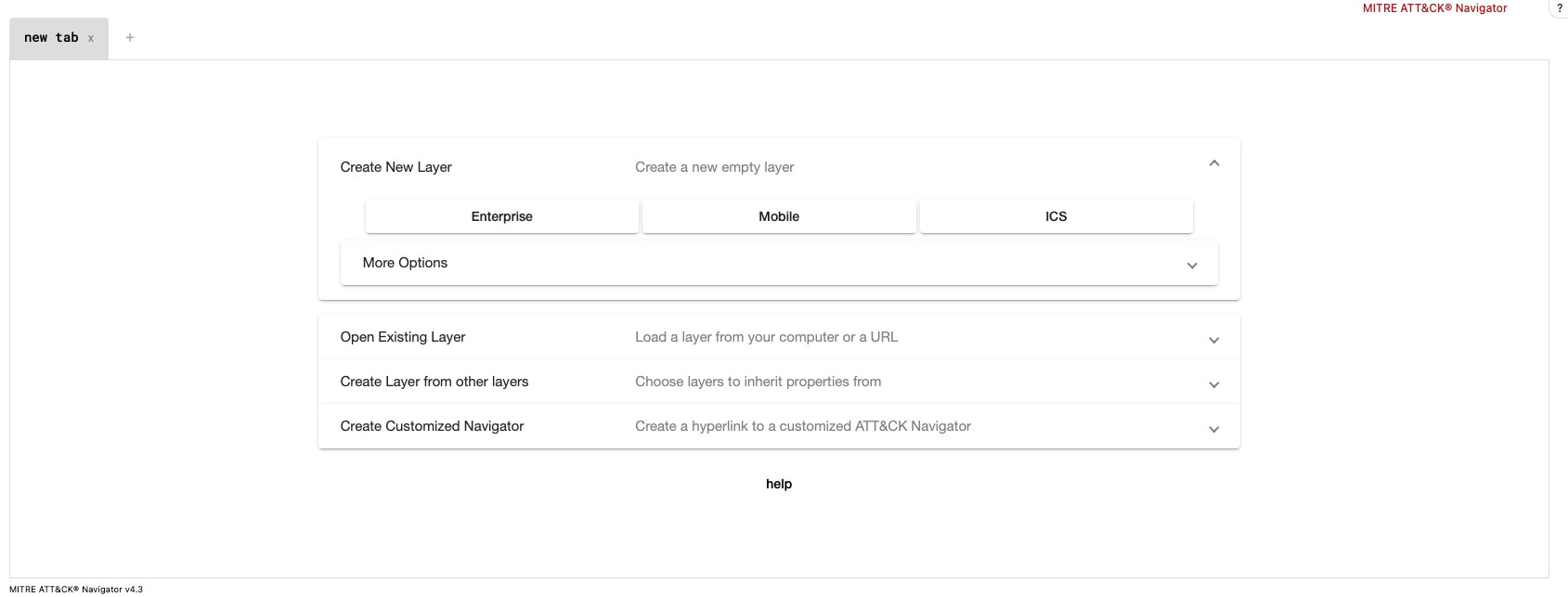

[그림 4] MITRE ATT&CK Navigator(https://mitre-attack.github.io/attack-navigator/)

[그림 4] MITRE ATT&CK Navigator(https://mitre-attack.github.io/attack-navigator/)

[그림 5] MITRE ATT&CK Navigator에서 Layer를 Enterprise로 선택

[그림 5] MITRE ATT&CK Navigator에서 Layer를 Enterprise로 선택

기존 문제점 : MITRE ATT&CK 프레임워크는 많은 보안 위협에 대한 전술/기술을 제공하지만 방대한 내용으로 인하여 조직에서 사용이 쉽지 않고 관련 이벤트를 수집하여 수동으로 공격/위협에 대한 매핑, 식별 및 분석이 매우 어렵고 많은 시간과 경험이 필요함

Splunk에서의 탐지 : MITRE ATT&CK 매트릭스 내에서 트리거된 실시간 노터블 이벤트 표시

Splunk에서의 평가 : 현재 사용 가능한/활성화된 상관관계 룰이 MITRE ATT&CK의 기술/전술까지 누적되는 방식 표시

Splunk에서의 결과 : MITRE ATT&CK App for Splunk을 이용한 대시보드 활용

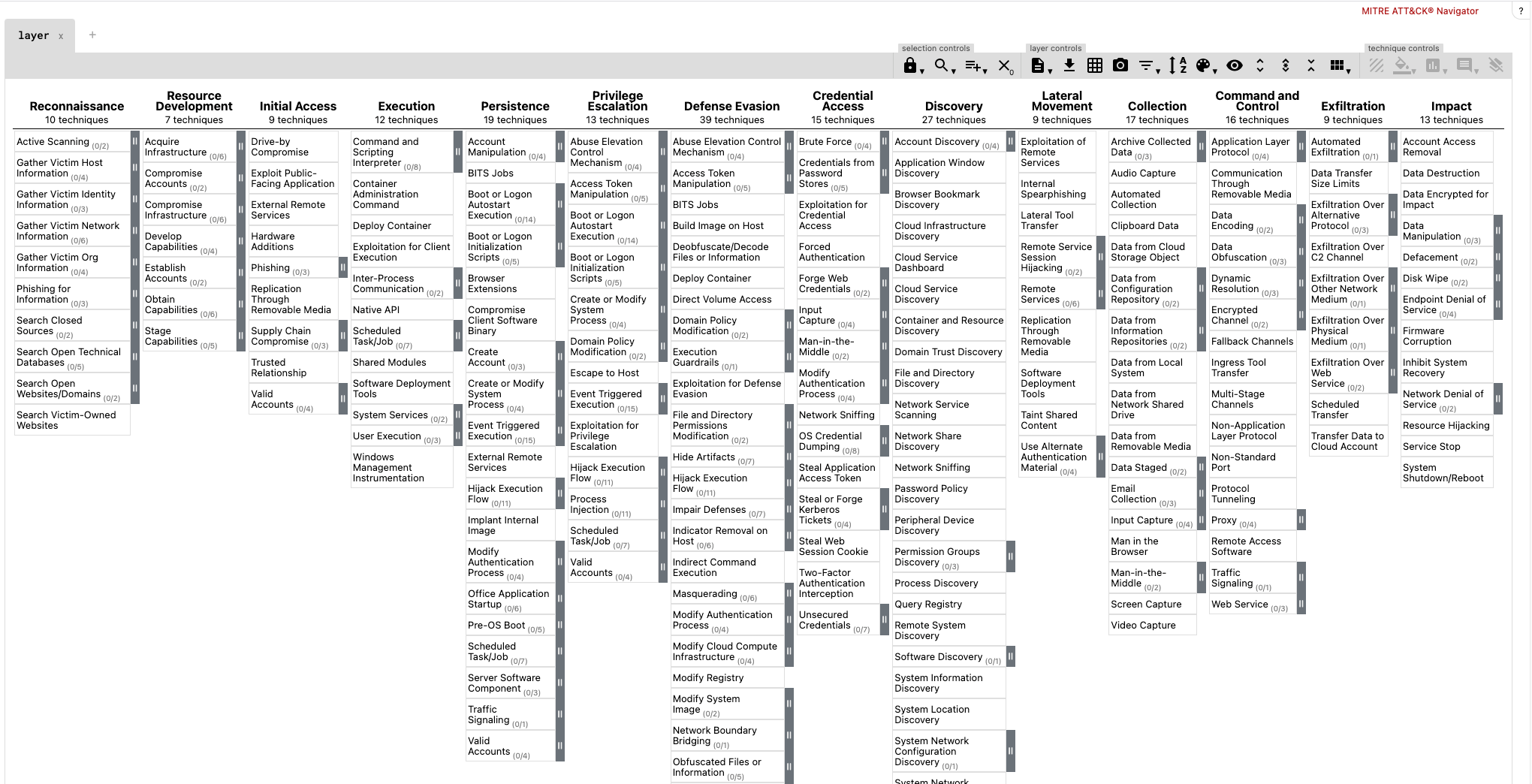

[그림 6] MITRE ATT&CK App for Splunk (https://splunkbase.splunk.com/app/4617/)

[그림 6] MITRE ATT&CK App for Splunk (https://splunkbase.splunk.com/app/4617/)

MITRE ATT&CK App for Splunk(SplunkBase[https://splunkbase.splunk.com/]에서 제공하는 무료 앱으로 Splunk Enterprise와 Splunk Enterprise Security가 반드시 필요함)는 드릴다운 기능이 있는 Splunk Enterprise Security 및 Splunk ES 콘텐츠 업데이트와 완전히 통합된 MITRE ATT&CK 프레임워크에 대한 컴플라이언스 및 분류 대시보드를 제공합니다.

MITRE ATT&CK App for Splunk의 보기/스크린샷 중 일부를 공유하고 이러한 보기가 위의 사용 사례를 해결하는 방법을 설명하려고 합니다. 시작하려면 몇 가지 기준선과 룰을 활성화해야 합니다.

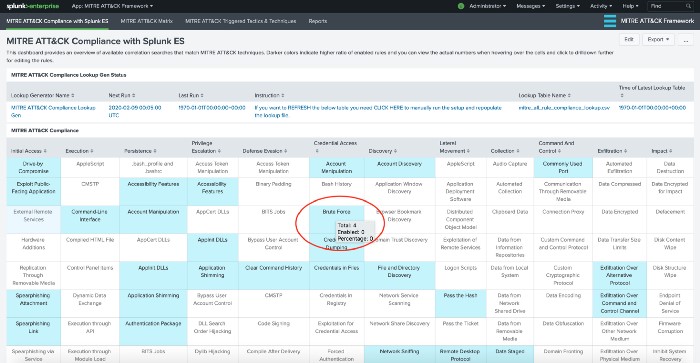

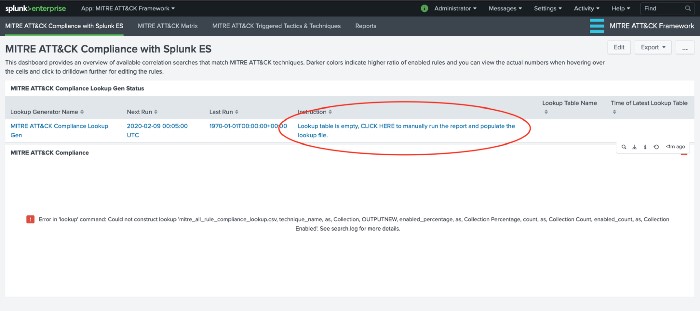

[그림 7] Splunk ES를 통한 MITRE ATT&CK 컴플라이언스

[그림 7] Splunk ES를 통한 MITRE ATT&CK 컴플라이언스

고려해야 할 사항:

- 기술(techniques)이 포함된 각 셀은 활성화된 상관관계 검색의 백분율에 따라 색상이 지정됩니다.

- 관련된 상관관계 룰이 없는 경우 셀은 색상이 지정되지 않은 상태로 남습니다.

Enterprise Security(ESCU 포함) 내에서 사용 가능한 상관관계 검색이 있는 경우 활성화/활성 항목의 백분율에 따라 셀에 색상이 지정됩니다. 현재 범위는 다음과 같이 설정되어 있습니다.

- 없음: 0–30% (무색)

- 낮음: 30–50% 활성화

- 중간: 50–70% 활성화

- 높음: 70%+활성화

- 특정 기술(techniques)을 클릭하면 ES 앱 내에서 연관된 상관관계 룰을 볼 수 있습니다. 그러면 사용자가 기술 이름을 기반으로 기존 상관관계 룰을 검색할 수 있는 MITRE ATT&CK 룰 찾아 보기로 이동합니다.

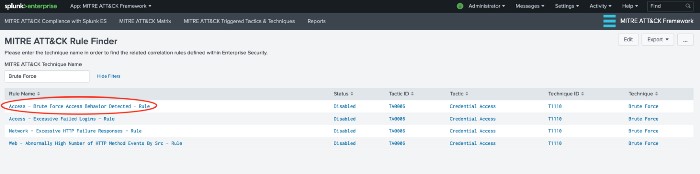

[그림 8] MITRE ATT&CK 룰 찾기

추가 구성(룰 활성화/편집 등)을 위해 원하는 룰을 클릭할 수 있으며, 편집을 위해 Enterprise Security 구성으로 이동합니다.

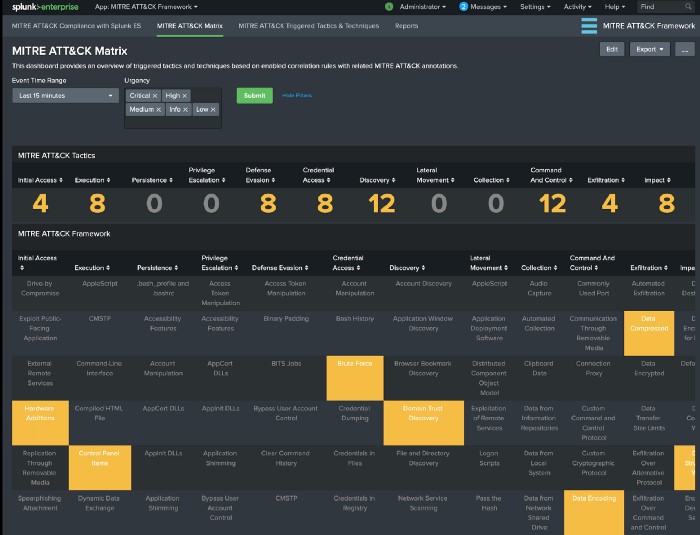

룰이 구성되고 활성화되면 주어진 시간 프레임 내에서 관련 상관관계 룰의 현재 상태에 대한 MITRE ATT&CK 매트릭스 보기를 볼 수 있습니다. 노터블 이벤트의 "긴급" 수준에 따라 색상이 지정된 MITRE ATT&CK 매트릭스 내에서 트리거된 기술에 대한 개요를 제공합니다.

[그림 9] MITRE ATT&CK 매트릭스

MITRE ATT&CK 매트릭스에서 트리거된(그림 9에서 오렌지 바탕색으로 표시된 기술) 기술을 클릭하면 상세한 드릴다운 기능을 제공하고 추가 조사/분석을 위해 Enterprise Security의 Incident Review 화면을 제공하여 이벤트 조사/분석을 수행할 수 있습니다.

또한 트리거된 전술 및 기술을 기반으로 하는 탐지 사용 사례에 대한 추가 분석을 위해 MITRE ATT&CK App for Splunk에서 추가적으로 화면을 제공하고 있습니다.

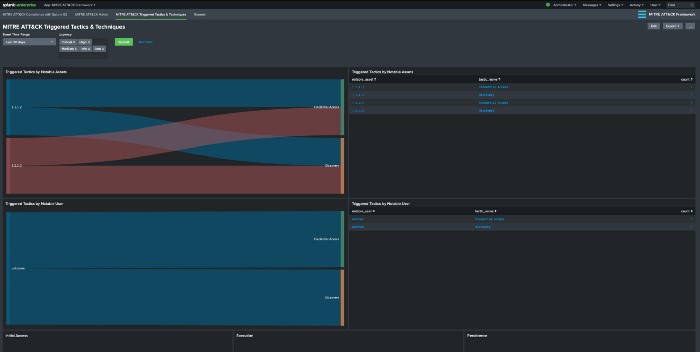

[그림] 10 MITRE ATT&CK Triggered Tactics & Techniques

[그림] 10 MITRE ATT&CK Triggered Tactics & Techniques

이 시각화된 대시보드는 MITRE ATT&CK 전술 및 노터블 자산/아이덴티티를 기반으로 트리거된 룰(노터블 이벤트)의 개요를 제공합니다. MITRE ATT&CK 기술에 따라 트리거된 주요 이벤트의 수는 notable_asset 이 관련 데이터 모델의 src , dest 또는 사용자 필드로 채워진 주요 자산에 의해 집계됩니다 .

이는 MITRE ATT&CK 프레임워크를 통해 노터블 자산/아이덴티티 여정에 대한 더 나은 가시성을 제공하기위해서 입니다. 어떤 기술이 트리거되는지 아는 것은 시작하기에 좋은 방법이지만 전술을 통해 자산/아이덴티티의 여정을 아는 것이 더 유리할 수 있습니다. 예를 들어, 특정 시간 프레임 내에 자산(예: 네트워크 내의 IP 주소)을 초기 액세스에서 기술의 대상으로 볼 수 있고 동일한 자산을 C&C(Command and Control)에서 기술의 소스로 볼 수 있습니다.

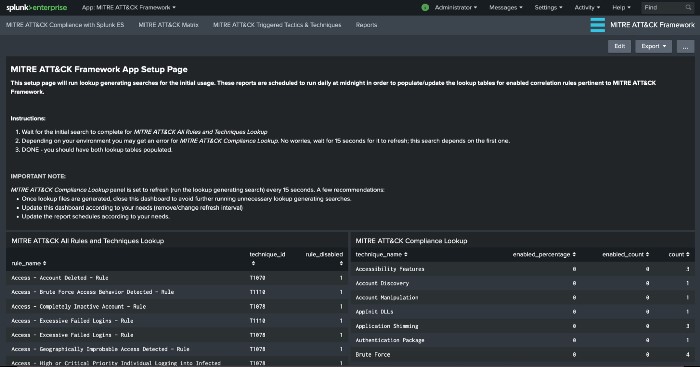

시작하는 방법?

Splunk용 MITRE ATT&CK 앱 설치는 매우 간단합니다. Splunkbase 에서 다운로드하여 Enterprise Security 애플리케이션이 설치된 Splunk 검색 헤드에 설치할 수 있습니다.

시각화는 룩업 테이블에 따라 달라지며 이러한 룩업 테이블은 기본적으로 매일 자정에 실행되도록 예약됩니다. 이 일정은 물론 필요에 따라 구성할 수 있습니다(예: Lookup generator search). 초기 설치 시 설정 대시보드를 방문하여 조회 테이블을 채우는 검색을 트리거하여 바로 시작해야 할 수 있습니다.

테이블 행을 클릭합니다.

설정 페이지에서 검색이 완료될 때까지 기다리면 완료됩니다!