안녕하세요, SCK Splunk 사업팀입니다.

여러분은 MITRE(마이터) 라는 곳에 대해 알고 계신가요? 아마 IT 분야에 종사하시는 분들이라면 잘 알고 계시겠습니다만, MITRE는 미국 정부의 지원을 받아 항공, 국방 및 사이버 보안 등을 연구하는 기관으로, 사이버 공격 전술 및 기술에 대한 정보를 기반으로 하는 보안 프레임워크를 제공하기 때문에 IT 보안 분야에 종사하시는 분들께는 더욱 친숙하실 것 같습니다.

오늘은 Splunk 에서 무상으로 제공하는 MITRE ATT&CK App for Splunk을 활용하여 보안 위협을 탐지하는 방법에 대해 알아보고자 합니다.

아래 내용에 대해 관심이 있는 분들께서는 andy.park@sckcorp.co.kr 로 문의주시면 Splunk 전문가의 컨설팅을 받아보실 수 있습니다.

MITRE ATT&CK 이란?

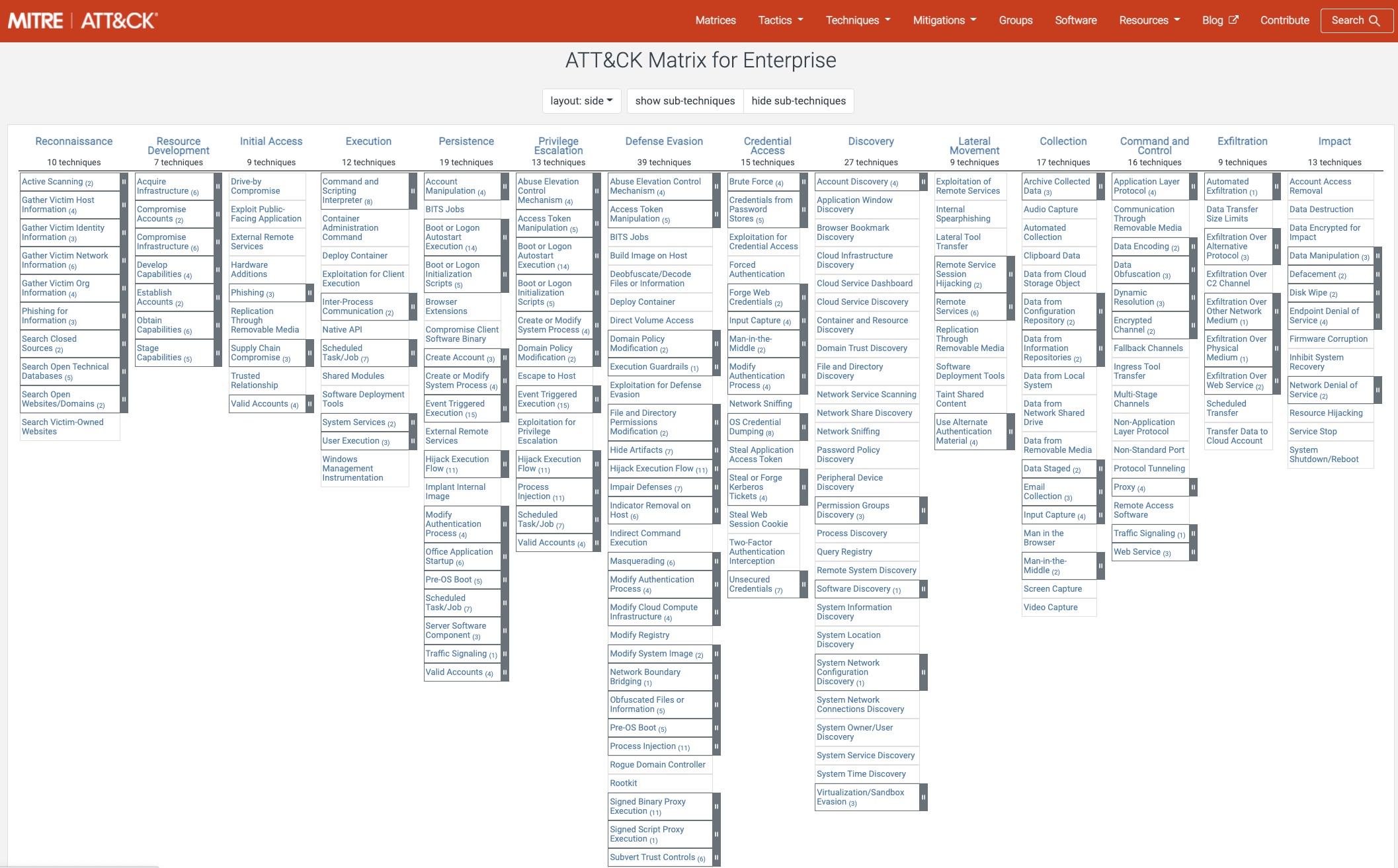

MITRE ATT&CK은 실세계의 관찰을 기반으로하는 전세계적으로 액세스 가능한 지식 기반의 적(해커)의 전술(tactics) 및 기술(techniques)을 나열한 것 입니다. ATT&CK 지식 기반은 민간, 정부 등 사이버 보안 제품과 서비스 커뮤니티에서 특정 위협 모델 및 방법론 개발을 위한 프레임워크 및 참조 포인트로 사용됩니다.

ATT&CK의 생성으로 MITRE는 보다 효과적인 사이버 보안을 개발하기 위해 커뮤니티를 한데 모아 안전한 세상을 위한 문제를 해결한다는 사명을 완수하고 있습니다. ATT&CK는 누구나 무료로 사용할 수 있도록 개방되어 있습니다.

[그림 1] MITRE ATT&CK Enterprise Framework (https://attack.mitre.org/)

[그림 1] MITRE ATT&CK Enterprise Framework (https://attack.mitre.org/)

MITRE ATT&CK 이란?

-

Adversary Emulation

- 특정 적에 대한 사이버 위협 인텔리전스를 적용하여 기술 도메인의 보안을 평가하는 과정과 그 위협을 모방하기 위해 그들이 어떻게 운용하는지를 평가합니다.

- Adversary Emulation은 조직 라이프사이클의 모든 해당 지점에서 적대적인 활동의 탐지 및 완화를 검증하는 능력에 초점을 맞춥니다.

- ATT&CK는 Adversary Emulation 시나리오를 만들어 공통적인 기술에 대한 방어를 테스트하고 검증하는 도구로 사용될 수 있습니다.

-

Red Teaming

- 공개된 위협 인텔리전스를 사용하지 않고 조직의 적대적인 사고방식을 가지고 연습을 진행합니다.

- ATT&CK은 네트워크 내에서 발생할 수 있는 특정 방어 수단을 우회하기 위해 red team 계획을 세우고 작전을 짜는 것으로 운영을 구성하는 도구로 사용될 수 있으며, 또한 탐지되지 않을 수 있는 새로운 공격 방법을 개발하기 위한 연구 로드맵으로도 사용될 수 있습니다.

-

Behavioral Analytics Development

- 기존의 침해지표(IoC)나 악의적인 활동의 시그니처(Signature)를 넘어, 적대적인 도구와 지표에 대한 사전 지식에 의존하지 않을 수 있는 시스템이나 네트워크 내에서 잠재적으로 악의적인 활동을 식별하기 위해 행동 탐지 분석을 사용할 수 있습니다.

- Behavioral Analytics Development는 공격자가 특정 플랫폼을 활용하여 접속하여 의심스러운 활동을 식별하고 확인합니다.

-

Defensive Gap Assessment

- Defensive Gap Assessment를 통해 조직은 기업의 어떤 부분에 방어 또는 가시성이 부족한지 판단할 수 있습니다. 이러한 부분이 부족하면 적에게 탐지되거나 제한되지 않은 네트워크의 연결로 사각지대가 되어 잠재적으로 이용할 수 있습니다.

-

SOC Maturity Assessment

- 조직의 SOC(Security Operations Center)는 네트워크에 대한 능동적 위협을 지속적으로 모니터링하는 기업 네트워크의 중요한 구성 요소입니다.

-

Cyber Threat Intelligence Enrichment

-

사이버 위협 인텔리전스는 사이버 위협 및 사이버 보안에 영향을 주는 공격자 그룹에 대한 지식과 멀웨어, 시그니처 등과 관련된 정보가 포함된다.

-

MITRE ATT&CK 프레임워크에 대해서

사이버 보안 산업 내에서 MITRE ATT&CK Framework은 다양한 벤더사로부터 높은 인기와 보안 위협을 탐지, 조사, 분석, 대응하는데 많이 사용됩니다.

프레임워크는 위의 유스케이스를 기반으로 사이버 보안 관련 문제에 접근하는 방법에 대한 훌륭한 지침을 제공합니다.

[그림 2] MITRE ATT&CK 매트릭스

[그림 2] MITRE ATT&CK 매트릭스

1. 위협 인텔리전스

2. 탐지 및 분석

3. 적(해커) 에뮬레이션 및 레드팀 구성

4. 평가 및 엔지니어링

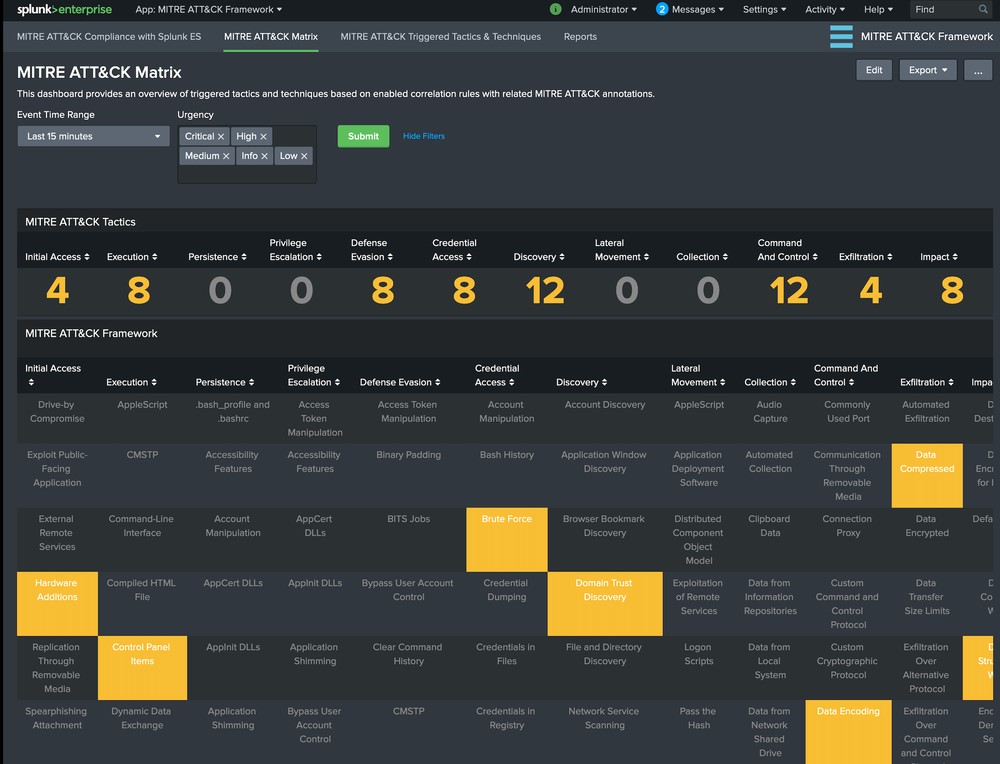

우리는 위협을 탐지, 조사, 분석, 대응하는데 도움이 되는 해커(적)의 행동에 대한 지식 기반(MITRE ATT&CK)과 분석 기반 플랫폼(Splunk)을 보유하고 있습니다. 더 나은 감지 메커니즘을 위해 이러한 기능을 결합하는 것이 가장 좋습니다.

MITRE ATT&CK 프레임워크가 중요한 이유

MITRE ATT&CK은 가장 방대하게 나열된 공격 기술 자료로서 깊이 있는 기술과 탐지 절차를 제공합니다. MITRE는 기본적으로 킬 체인을 제공할 뿐만 아니라 확장된 다양한 전술을 포함하고 있으며, 상세한 대응 기술 방법을 제공하고 있습니다. 이렇게 잘 조직화된 접근 방식은 보안 컨트롤을 검증하는데 필요한 공격 방법을 체계적으로 선택하고 보안 컨트롤 세트를 합리적으로 확장하기 위해 격차를 파악하는데 도움이 됩니다.

MITRE ATT&CK은 해커 행동의 가장 심도 있고 조직적이고 강력하게 뒷받침되는 지식 기반입니다. 보안 컨트롤을 정밀하게 검증하고 보안 틈새에 대한 가시성을 확보할 수 있습니다. 보안 관리는 해결이 필요한 중대한 문제를 신속하고 쉽게 식별할 수 있습니다. 이 객관적인 평가는 사이버 보안 프로그램 및 예산의 우선 순위를 정하고 규모를 확장하기 위한 데이터 중심의 접근 방식을 제공합니다.

Splunk ES 및 ESCU(Enterprise Security Content Update) 정보

Splunk 는 사용자가 모든 소스의 머신 데이터를 모니터링하고 분석할 수 있는 유연한 플랫폼입니다.

Splunk Enterprise Security 는 Splunk Enterprise를 기반으로 구축된 SIEM(보안 정보 및 이벤트 관리) 솔루션입니다.

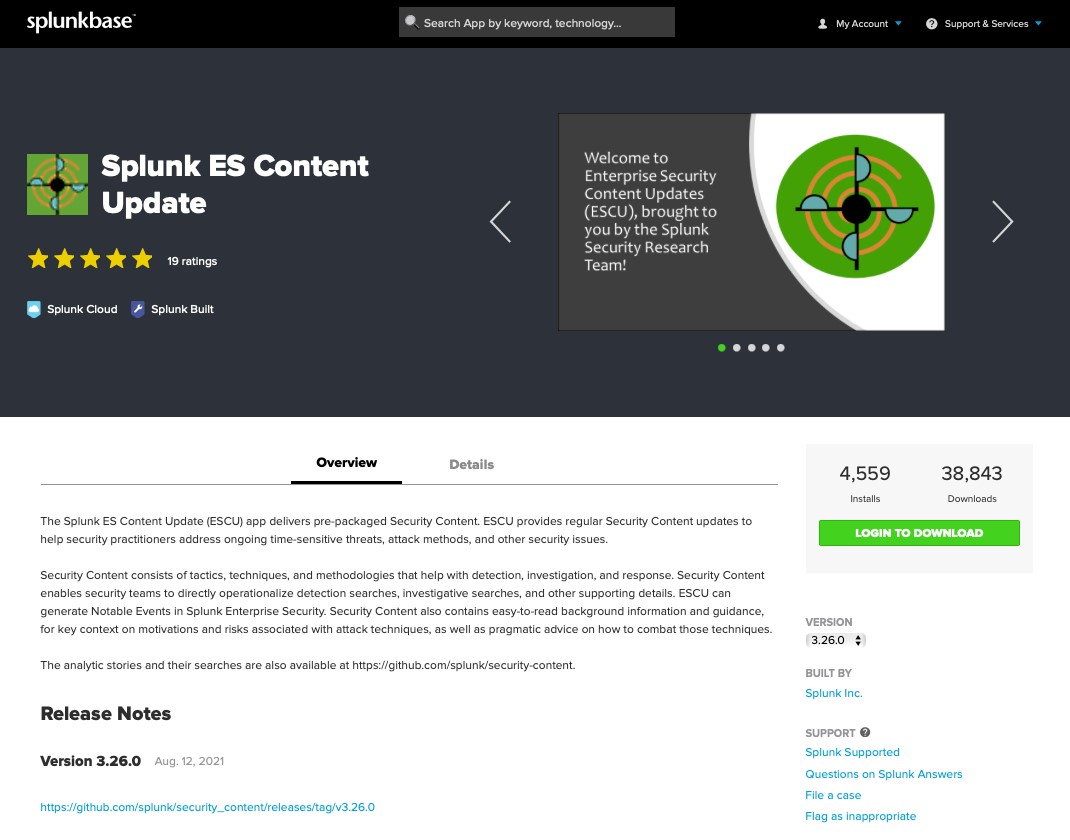

Splunk ESCU(Content Update)는 Analytic Stories(분석 가이드)와 함께 미리 패키징된 보안 콘텐츠를 제공합니다. 여기에는 공격 기술/전술과 관련된 보안 컨텍스트 및 위험에 대한 지침과 상관관계 룰(시나리오)을 제공하고 있습니다. [그림 3] Splunk ESCU

[그림 3] Splunk ESCU

Splunk의 노터블 이벤트(Notable Event) 및 인시던트 검토 대시보드에 대해 어느 정도 익숙해야 합니다.

노터블 이벤트(notable event): 상관관계 룰에 의해 경고(alert)로 생성된 이벤트로 노터블 이벤트에는 경고 조건(alert condition)에 대한 조사를 지원하고 이벤트에 대한 복구과정을 추적하기 위한 여러 사용자 지정 메타데이터 필드가 포함됩니다.

인시던트 검토(Incident Review) 대시보드: 모든 노터블 이벤트를 표시하고 문제를 신속하게 분류(triage), 할당(assign) 및 추적(track)할 수 있도록 보안 위협이 잠재적으로 높은 가능성이 있는 심각도(severity)를 바탕으로 분류합니다.